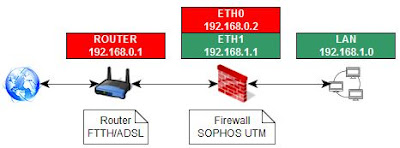

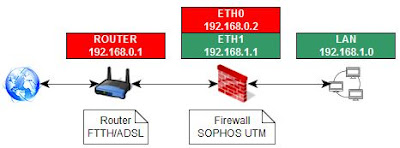

Escenario

En este artículo, vamos a preparar una instalación básica del UTM de SOPHOS dejando el sistema corriendo y con el servicio DHCP, firewall y DNS habilitado, que es lo que podríamos llamar lo mínimo para alcanzar cierto grado de seguridad. El firewall bloqueará los accesos a nuestra red desde internet, el DHCP entregará las direcciones y el DNS responderá a las peticiones de páginas web's de nuestra red, para, en un futuro, poder activar el filtrado de DNS y demás servicios de seguridad relacionados.

|

| Esquema red securizada con Firewall SOPHOS |

Antes de empezar...

Este software que vamos a descargar es una ISO que, para funcionar, requiere una máquina dedicada, ya sea virtual o física. Eso quiere decir, que, sobre el ordenador que la instalemos, si es el ordenador que usamos normalmente, perderemos toda la información. Se borrará todo.

Usad una maquina que tengáis aparcada por ahí que ya no uséis. Los requisitos no son demasiado amplios.

CPU compatible Intel 1.5 GHz

1 GB de RAM

Dual Core

20 GB de espacio en disco duro

Unidad de CD-Rom arrancable o Sophos Smart Installer

2 tarjetas de red

Lo de SOPHOS Smart Installer es un Pendrive que es adquirido a ellos y que contiene un instalador por USB.

Antes de comenzar la instalación, sería muy interesante que apuntarais los nombres de los fabricantes de estas tarjetas, puesto que, como en muchísimos instaladores, no incluye ningún tipo de mecanismo para identificarlas durante el arranque y debemos saber cual es cual para saber cual va a ser la LAN y cual la WAN.

Instalación

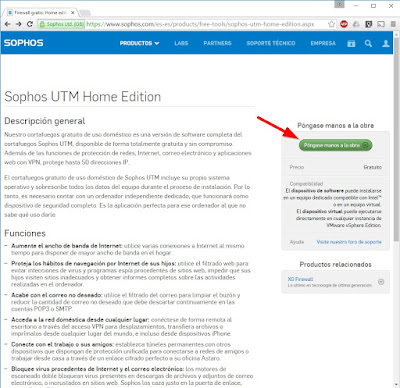

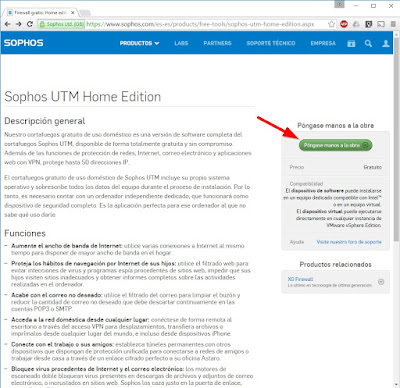

Para descargar la ISO, accedemos a la página de producto de

SOPHOS UTM 9 Home Edition y hacemos clic en "Póngase manos a la obra"

|

| Página de producto Sophos UTM Home Edition |

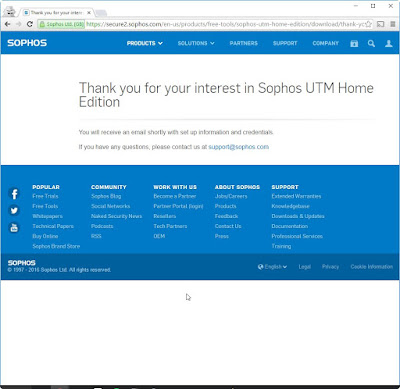

Aparecerá un formulario, el cual debemos rellenar para que nos envíen el correo de descarga. Al finalizar, hacemos clic en enviar.

NOTA: En mi caso, realice la petición de la licencia en la versión americana de la página, sin embargo, preparando este docuemnto, intenté hacer el envío del mismo desde la versión en español. Tuve que repetirlo en la versión inglesa de la web porque me aparecía siempre ERROR al enviar el formulario.

|

| Formulario de envío de licencia |

|

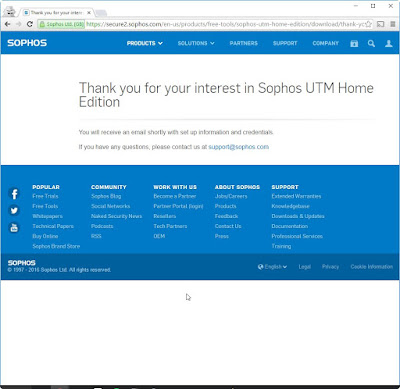

| Envío de la licencia correcto a tu dirección de correo |

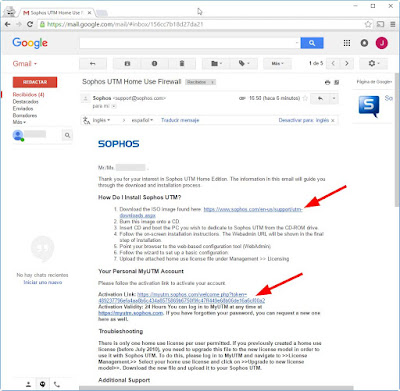

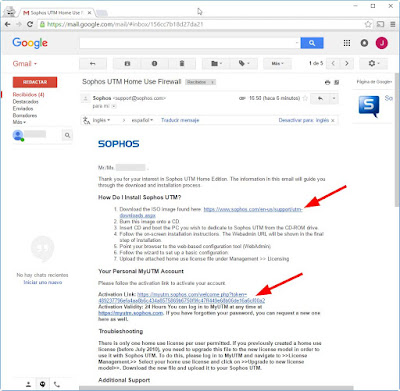

El correo que nos manda contiene las dos acciones que debemos realizar a continuación. Un enlace con la descarga y otra con nuestro acceso a SOPHOS MyUTM, que es el gestor online de licencias de este programa.

|

| Correo electrónico recibido de SOPHOS con licencia y descarga |

Antes de descargar o seguir la licencia, hacemos clic para proceder a la descarga. Son unos 850 Gb y tardan un ratito en bajar.

|

| Página de selección de versión de descarga |

Si tenéis una buena línea, descargará rápido. Ellos la tienen y se nota. Mientras tanto, haremos clic en el enlace de la licencia. Lo primero que nos pide es poner una contraseña a nuestra cuenta. La fortaleza de la contraseña es importante, las condiciones son al menos diez caracteres, una letra mayúscula, una letra minúscula y un número o carácter especial.

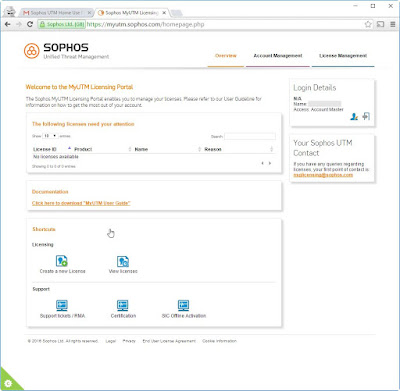

Una vez completado este proceso administrativo, os llevará a la ventana de inicio de sesión donde tendréis que poner usuario y vuestra recien estrenada contraseña.

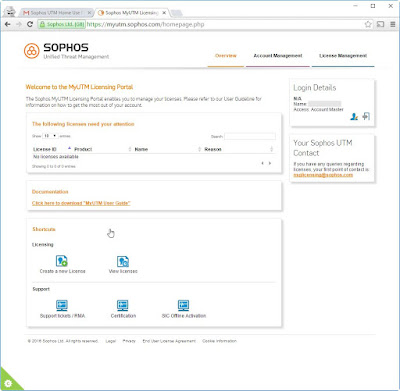

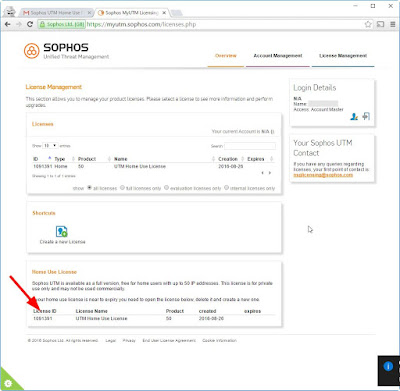

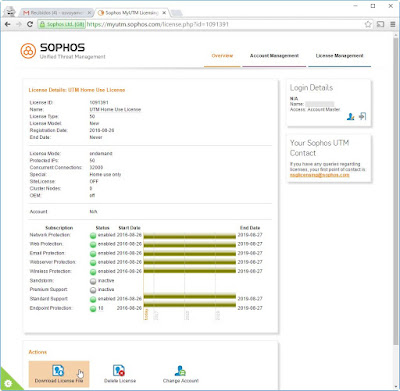

Al abrirse la página, os encontraréis con el gestor de SOPHOS. Hacemos clic en el "License Manager" y en la ventana que se abre encontraremos nuestra licencia para un máximo de 50 IP's. Fijaros en el detalle de que no pone fecha de caducidad. Esto realmente es incorrecto. La fecha de caducidad es de tres años, tiempo en el que tendremos que volver a solicitarlo.

|

| Vista principal gestor de licencias de SOPHOS |

|

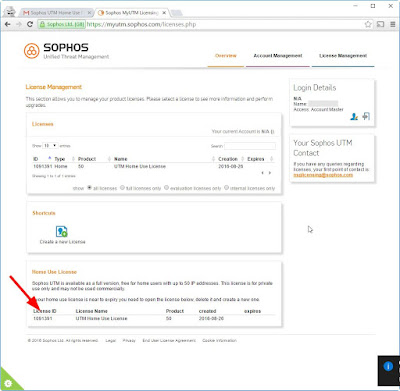

| Gestor de licencias y la ubicación de nuestras licencias |

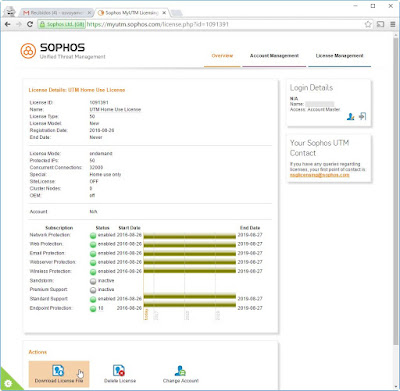

Hacemos clic en el nombre de nuestro producto licenciado y podremos ver la licencia, así como, en la parte inferior, el botón para descargarla. En esta página observamos las fechas de caducidad del producto que es para tres años. La descargamos.

|

| Estado y gestión de la licencia SOPHOS UTM 9 Home Edition |

Si, como yo, vais a usar una máquina virtual para realizar esta instalación, la versión en la que se basa todo el sistema Linux 64 Bits de Astaro (Nombre de la empresa que SOPHOS compró para incluir esta solución en su dossier) es SUSE. En algunos sitios insinúan que la versión 11... pero esto no lo tengo tan claro.

Bueno, con la maquina lista, la ISO montada en la maquina virtual, un café en la mesa... nos ponemos en marcha.

Primeros pasos

Al meter el CD o el USB, lo primero que nos sale es un aviso, en un perfecto inglés indicando lo primero que decía al principio; ¡voy a borrar todo lo que esté instalado en este ordenador!.

|

| Aviso de borrado de todo el disco duro en el arranque del sistema |

Si es lo que sabemos que estamos haciendo, presionamos intro y comienza el arranque del SO. Vuelve a insistir cuando se inicia el sistema. Nos vuelve a decir que este CD contiene SOPHOS UTM y que va a borrar todo lo que hay en el disco duro. Despues, no podemos decir que no nos avisó.

|

| Aviso de borrado de todo el disco duro en el instalador |

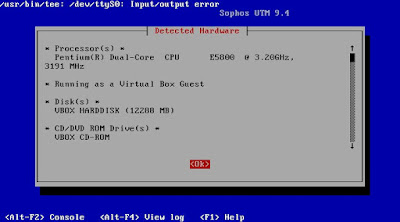

Comienza la detección del hardware y nos muestra una lista con lo que ha detectado.

|

|

Detección de hardware de la maquina

|

Seleccionamos Español en la selección de teclado.

|

| Selección de distribución de teclado |

Seleccionamos nuestra región horaria seleccionando primero Europa y después nuestra capital de zona horaria (Madrid en mi caso)

|

| Selección de región horaria |

|

| Selección de región horaria |

A continuación nos aparece un sistema de fecha y hora en formato americano de fecha. Desactivamos la opción en la que nos indica que el reloj del ordenador es UTC, puesto que esto indicaría que estamos en el tramo horario del meridiano de Greenwich, cosa que no es cierta. Comprobamos que la hora este bien.

|

| Configuración reloj adaptado a zona horaria |

Al presionar intro, nos encontramos ya con un menú que nos pide seleccionar que tarjeta vamos a usar para acceder al WebAdmin, es decir, al administrador web del firewall. Es sumamente importante, que si hemos ya conectado las tarjetas a la red haciendo diferencias entre WAN y LAN, seleccionemos la que usamos de LAN. Si lo hicieramos al revés, lo que se produciría sería un pequeño problema porque nuestra red no sería accesible para el administrador del programa. La solución simple y sin demasiadas complicaciones sería intercambiar los cables en el ordenador.

|

| Selección interface LAN |

Ahora podemos configurar el rango de red de nuestra puerta de enlace para la red LAN, que a su vez, es la IP del administrador web del programa. En prácticamente cualquier entorno que se me ocurre ahora mismo (si conocéis algún mapa en el que no sea así, por favor, responded). Como vimos en el esquema inicial del artículo, vamos a designar a esta

LAN el rango de red 192.168.1.0/24, por tanto en Address escribimos la IP de la maquina del firewall asignada el Eth1 192.168.1.1.

|

| Configuración IPV4 adaptador LAN |

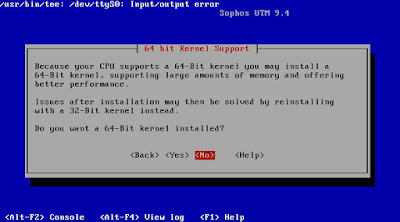

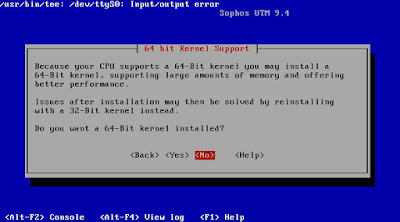

Si la CPU que monta la máquina que estamos usando, nos preguntará si deseamos usar un juego de kernel que soporte un sistema de 64 bits. También nos dice, que si hay problemas después de la instalación, se solucionarán reinstalando después un kernel de 32 bits. Mi recomendación, instalarlo. Si os da problemas, reinstaláis. Merece la pena la tarea de reinstalar si no funciona.

|

| Kernel de 64 o 32 bits |

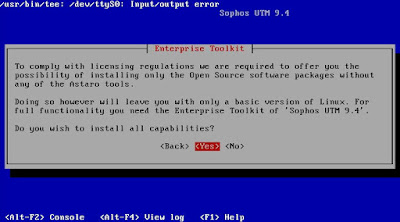

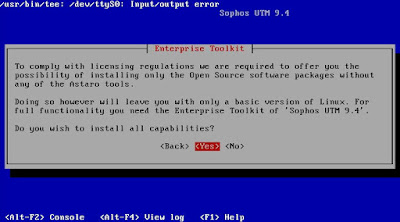

La siguiente es una pantalla rara donde las haya. Básicamente nos dice que para cumplir con las regualiciones de licencias, les obligan a preguntarnos si deseamos montar sólo el software de licencia de código libre, quedándonos con una máquina que montaría una versión básica de Linux o si queremos montar el paquete completo que incluye SOPHOS UTM. Obviamente, respondemos que sí, que queremos montar el paquete completo.

|

| Montar linux básico o SOPHOS UTM |

Ya va a comenzar a borrar datos del disco duro y a copiar el sistema operativo. Nos vuelve a decir que va a borrar todo el disco duro. Fijaros que en ningún momento me ha preguntado si deseo hacer particiones o cualquier cosa, por eso insiste tanto. En la mayoría de los linux, el sistema puede coexistir con otros sistemas operativos. No es el caso. Va a borrar el disco duro completo y usarlo para si.

|

| Eliminación completa de datos en el disco duro |

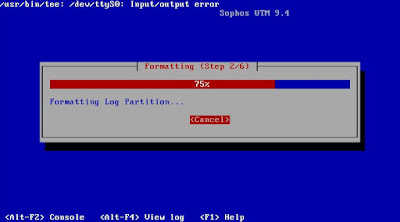

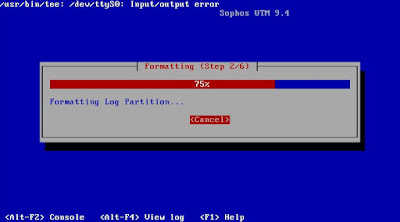

Al presionar Yes, comienza el particionado, formateo y copiado de archivos del sistema operativo el proceso completo dura unos 10 minutos en esta máquina virtual que he creado. En el ordenador que tengo en producción no os lo puedo decir, porque siempre que comienzo estos procesos, aprovecho para hacer cosas.

Una vez concluido el paso 2, os puede salir una ventana con el texto "install.tar wasn't found on the installation media". Podéis ver la solución en el último punto de esta guía.

|

| Paso 2 - Formatear las particiones del disco duro |

|

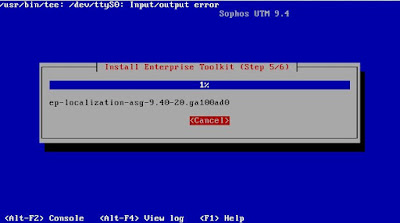

| Paso 3 - Copiado de paquetes a carpeta temporal |

|

| Paso 4 - Instalar Software de código libre |

|

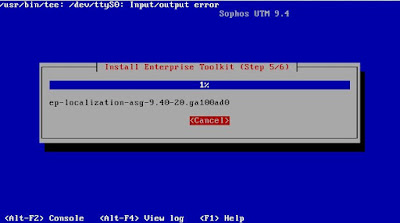

| Paso 5 - Instalar Herramientas de empresa |

|

| Paso 6 - Finalizando la instalación |

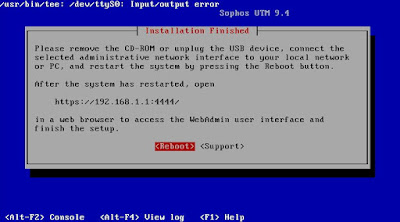

Una vez concluida la instalación, nos dice que saquemos el CD o quitemos el dispositivo USB y que, una vez que reiniciemos, ya podemos acceder a la red donde hayamos puesto la interface para la gestión administrativa. En nuestro coincide con el gateway de la LAN, así que, desde la red, no tendremos problemas para acceder poniendo la IP del mismo rango que la que aparecerá en nuestra pantalla. Presionamos "Reboot" y esperamos a que la máquina reinicie.

|

| Finalizada la instalación y listo para iniciar |

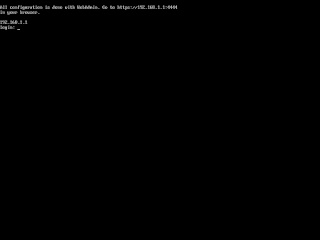

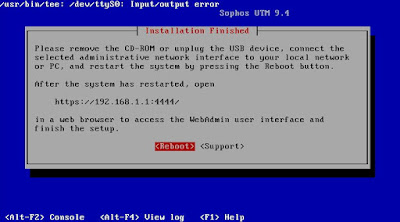

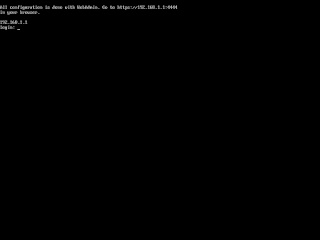

Una vez reiniciada, nos mostrará la pantalla de presentación y, cuando concluye el arranque del sistema operativo, la típica pantalla para logarnos en linux indicándonos la IP del interface de usuario del WebAdmin, desde donde se gestiona por completo el firewall. Siempre será https://IP_puerta_enlace:4444

|

| Pantalla de arranque SOPHOS UTM |

|

| Inicio de sesión local SOPHOS UTM |

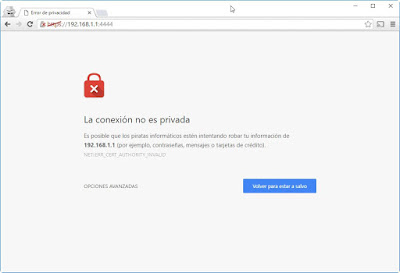

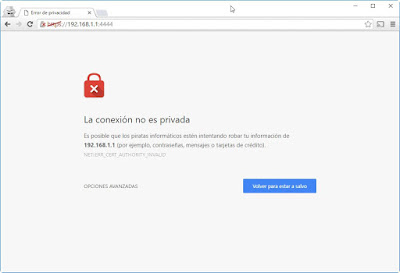

Es en este punto, cuando iniciamos el navegador y escribimos la dirección de la IP de gestión que hayamos utilizado en el formato indicado anteriormente. https://192.168.1.1:4444. Al acceder os aparecerá un error de certificado. Esto es perfectamente normal. La entidad certificadora del certificado raíz es el propio ordenador. Esto es un fallo de seguridad para el explorador y, por tanto, nos avisa. En chrome, si damos a Opciones Avanzadas nos aparecerá la opción de poder acceder al sitio no seguro. Accedemos.

NOTA: El programa por defecto utiliza una IP del rango 192.168.2.0/24, exactamente la 192.168.2.100.

|

| Error de certificado al acceder al WebAdmin |

|

| Entidad emisora de certificado raíz |

Una vez dentro, al ser el primer acceso, nos pedirá los datos del nombre de equipo que queremos dar a esta máquina, ciudad, país, así como la contraseña y el correo electrónico del administrador. Este correo puede ser diferente del que se usó para la licencia y a él se enviará toda la info de copias de seguridad y eventos que se produzcan en el firewall. Que no se nos olvide aceptar los términos. Al darle a realizar la configuración básica, el sistema se quedará como pensando y tardará unos cuantos segundos en responder.

|

| Página de bienvenida al sistema WebAdmin de SOPHOS |

Nos habrá llevado de vuelta a la página de inicio, pero, esta vez, ya nos pide usuario y contraseña. Introducimos el usuario admin y la contraseña que hemos puesto en la página anterior. Una vez hecho, nos llevará a la configuración guiada del programa. Nos ofrece iniciar una configuración nueva o restaurar una copia de seguridad anterior. Nosotros, le damos a nueva.

|

| Restauración de copia de SOPHOS o nueva instalación |

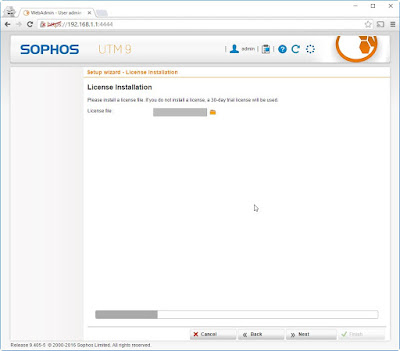

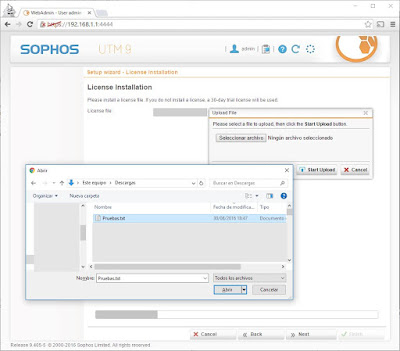

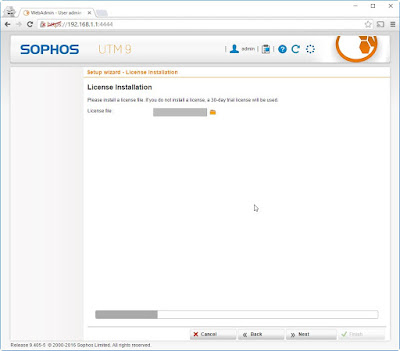

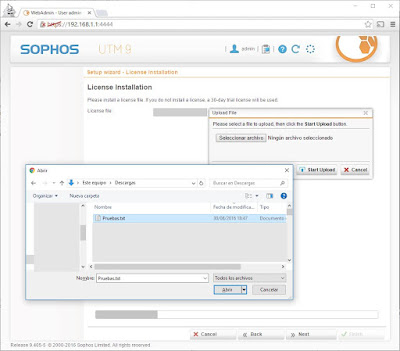

A continuación, nos pide el archivo de la licencia. Abrimos las carpetas y lo añadimos. Nos mostrará toda la info de la licencia. Si le damos a siguiente sin haber añadido ningún archivo, nos dejará continuar y comenzará una prueba de producto de 30 días.

|

| Indicación licencia |

|

| Selección de archivo de licencia |

|

| Información completa de la licencia |

En la siguiente ventana, seleccionamos la dirección IP del firewall y la máscara de red de lo que llamaremos interfaz interna (LAN). Si lo deseamos, podemos habilitar el DHCP y configurarle un rango para que el firewall reparta direcciones en este rango de red.

|

| Configuración red Interna (LAN) |

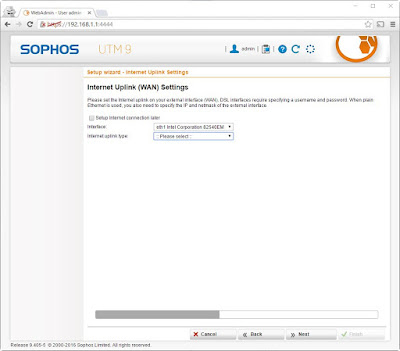

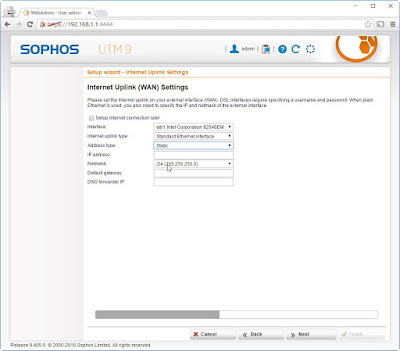

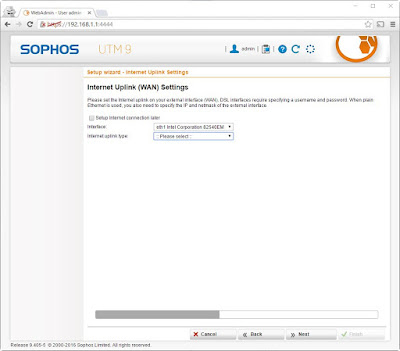

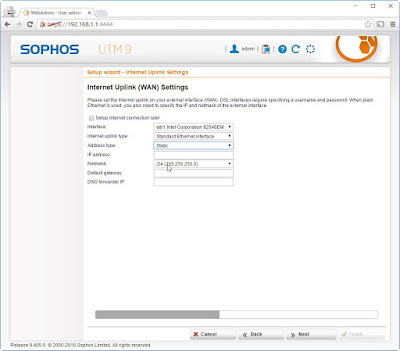

A continuación, seleccionamos el tipo de interface WAN que usaremos para salir a internet (Internet uplink). Permite tres tipos de conexión con sus configuraciones particulares cada uno.

|

| Selección tipo de configuración interface WAN |

Standard Ethernet Interface: Es el tipo de configuración para redes que se conectan detrás de un modem que está configurado en modo router, es decir, sin Bridge o sin modo neutro.

En este formato nos pedirá si queremos configurar el tipo de dirección en dinámico (es el router quien le dará la dirección a la interfaz) o en modo estático (elegiremos una dirección para esta puerta). En modo estático tendremos que seleccionar la dirección IP, la máscara, la puerta por defecto y el servidor DNS que usará la puerta.

|

| Configuración dinámica de la puerta de enlace |

|

| Configuración estática de la puerta de enlace |

DSL - Point-to-Point Protocol over Ethernet (PPPoE): Es la configuración más usual para líneas de fibra, DSL y cable. Este protocolo es el que usan los routers normalmente y, si configuras el modem como neutro o bridge, deberás usar esta configuración en la puerta de enlace con internet. Será necesario conocer la configuración de usuario y contraseña. En el caso de Telefónica Movistar es adslppp@telefonicatpa y la contraseña es adslppp.

|

| Configuración WAN PPPoE |

DSL - Point-to-Point Protocol over ATM (PPPoA): Conexión directa con el operador. Debes saber la IP que usa tu maquina internamente y la puerta de enlace.

|

| Configuración WAN PPPoA |

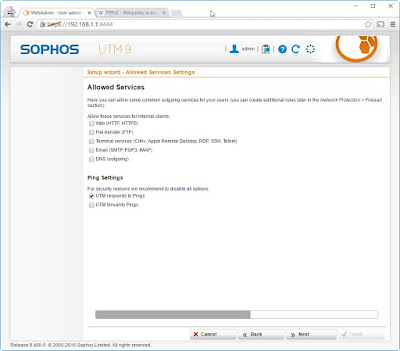

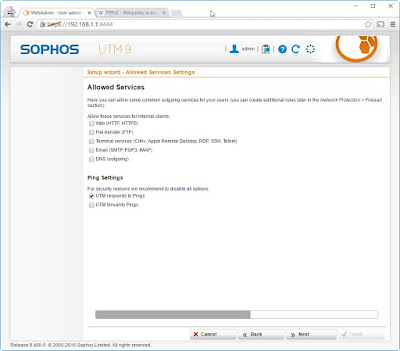

Al entrar en la siguiente página nos encontramos unos cuantos nombres de servicios que el firewall configurará por defecto si los seleccionamos para indicarle que queremos trabajar con ellos, si no seleccionamos estos, por defecto, el tráfico de estos servicios estará detenido y no se podrá realizar. En la segunda sección (Ping Settings) podemos configurar que comportamiento tendrá el firewall cuando se le realiza pines. El instalador te recomienda no activarlo. Por mi experiencia, dejar activado que responda a pines, puesto que si no, al principio para configurarlo, os vais a volver locos sin saber si la máquina esta encendida y "viva" o es que os habéis equivocado de configuración.

|

| Configuración servicios por defecto que estarán habilitados |

Siguiente opción, habilitar la protección avanzada para amenazas. Si queréis activarlas por defecto, bien, el sistema hará una configuración muy poco específica para no interferir en nuestro trabajo.

|

| IPS y detección de máquinas infectadas |

A continuación nos preguntara por el sistema de filtrado web que incorpora. Si deseamos que desde nuestra casa no se puedan visitar determinados tipos de sitios, podemos hacer la configuración aquí mismo.

|

| Configuración del filtro de protección web |

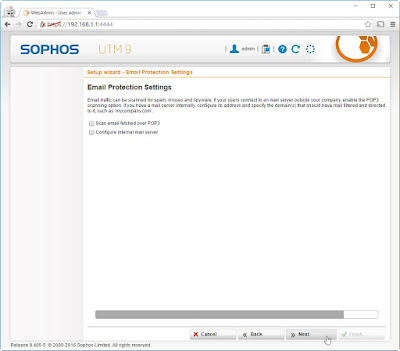

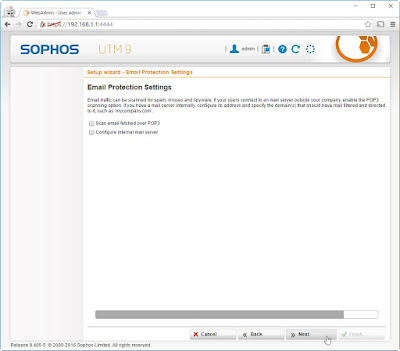

La última opción, nos permite activar la protección de email's para el caso de que tengamos un dominio alojado en nuestra LAN o, si por el contrario, nos conectamos a un servidor POP3, nos permite realizar la configuración para que examine los correos en busca de virus.

|

| Configuración protección de correo electrónico |

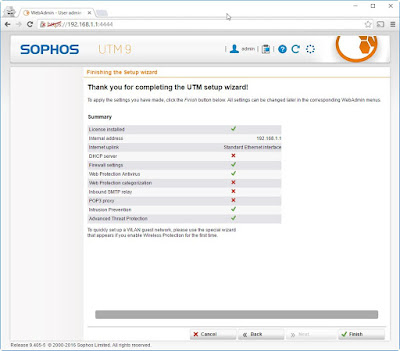

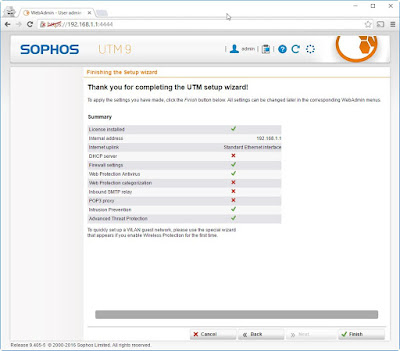

Una vez concluido, nos muestra un resumen de los cambios que va a realizar en el sistema. En mi caso, dejé deshabilitado el DHCP Server y dejé configurado el interface de WAN como DHCP Client, puesto que mi red le iba a dar una dirección a esta máquina virtual.

|

| Resumen de los cambios del sistema |

Una vez concluido, todo estará listo para arrancar. Los equipos detrás de la LAN podrán acceder a los recursos de la red que marcáramos cuando nos preguntó el programa que servicios deseábamos tener activos y, la instalación básica, habrá concluido.

|

| Escritorio de trabajo inicial de SOPHOS UTM instalado |

En adelante, entraremos en mucho más detalle en las diferentes opciones que nos ofrece este magnífico firewall.

|

| Equipo conectado a firewall SOPHOS con configuración básica navegando en la red |

NOTA: Si habéis seleccionado en el firewall la configuración de determinados servicios para vuestros usuarios, sólo recordaros, que, antes de que os volváis locos, que el firewall de SOPHOS UTM ha hecho EXACTAMENTE lo que le habéis dicho. Los equipos no podrán hacer ninguna otra cosa en internet. Ejemplo práctico. El equipo que yo he configurado, puede navegar perfectamente, pero, sin embargo, no puede hacer ni un sólo ping a Internet porque no es una de las opciones que activé en su momento.

En la siguiente pantalla, se puede ver perfectamente como el equipo cliente lanza 4 pines a la DNS de Google (8.8.8.8) y ninguno de ellos recibe respuesta y, en la misma pantalla, se realiza un ping que debe producir una busqueda DNS (www.google.es) y, a su vez, se observa como resuelve la dirección, pero no alcanza la web ninguno de los pines.

|

| Pines a la DNS de Google y a la web con resolución DNS |

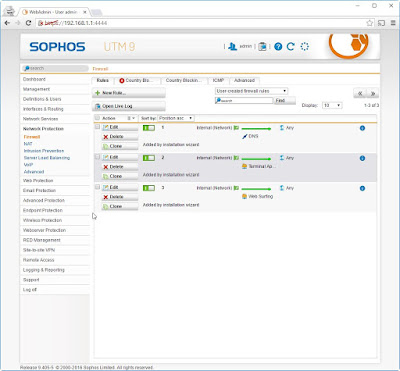

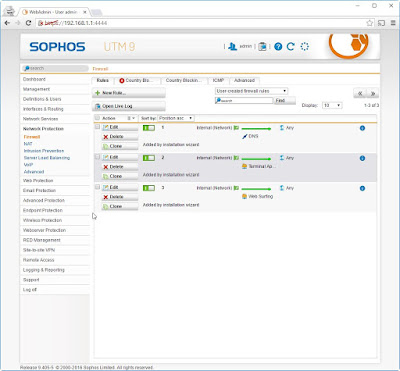

Tal como se ve a continuación, en la configuración que he hecho en el firewall, el sistema permite alcanzar DNS usando los puertos 53 del protocolo TCP y UDP, 80 y 443 de los protocolos HTTP y HTTPS y conexiones de terminales 21, 23 y 3389. Cualquier paquete diferente de estos servicios, no puede abandonar la red, como ocurre con el protocolo ICMP que, como puede observarse, no han alcanzado a las maquinas.

|

| Configuración Firewall SOPHOS |

A continuación, os pego el log del firewall descartando los paquetes enviados anteriormente, en los que se puede comprobar el comportamiento de efectuar un "drop" sobre el ping enviado.

2016:08:30-23:40:09 cancerbero ulogd[4230]: id="2001" severity="info" sys="SecureNet" sub="packetfilter" name="Packet dropped" action="drop" fwrule="60002" initf="eth0" outitf="eth1" srcmac="08:00:27:9f:1a:d8" dstmac="08:00:27:ad:8b:70" srcip="192.168.1.50" dstip="8.8.8.8" proto="1" length="84" tos="0x00" prec="0x00" ttl="63" type="8" code="0"

2016:08:30-23:40:10 cancerbero ulogd[4230]: id="2001" severity="info" sys="SecureNet" sub="packetfilter" name="Packet dropped" action="drop" fwrule="60002" initf="eth0" outitf="eth1" srcmac="08:00:27:9f:1a:d8" dstmac="08:00:27:ad:8b:70" srcip="192.168.1.50" dstip="8.8.8.8" proto="1" length="84" tos="0x00" prec="0x00" ttl="63" type="8" code="0"

2016:08:30-23:40:11 cancerbero ulogd[4230]: id="2001" severity="info" sys="SecureNet" sub="packetfilter" name="Packet dropped" action="drop" fwrule="60002" initf="eth0" outitf="eth1" srcmac="08:00:27:9f:1a:d8" dstmac="08:00:27:ad:8b:70" srcip="192.168.1.50" dstip="8.8.8.8" proto="1" length="84" tos="0x00" prec="0x00" ttl="63" type="8" code="0"

2016:08:30-23:40:12 cancerbero ulogd[4230]: id="2001" severity="info" sys="SecureNet" sub="packetfilter" name="Packet dropped" action="drop" fwrule="60002" initf="eth0" outitf="eth1" srcmac="08:00:27:9f:1a:d8" dstmac="08:00:27:ad:8b:70" srcip="192.168.1.50" dstip="8.8.8.8" proto="1" length="84" tos="0x00" prec="0x00" ttl="63" type="8" code="0"

2016:08:30-23:40:36 cancerbero ulogd[4230]: id="2001" severity="info" sys="SecureNet" sub="packetfilter" name="Packet dropped" action="drop" fwrule="60002" initf="eth0" outitf="eth1" srcmac="08:00:27:9f:1a:d8" dstmac="08:00:27:ad:8b:70" srcip="192.168.1.50" dstip="216.58.201.131" proto="1" length="84" tos="0x00" prec="0x00" ttl="63" type="8" code="0"

2016:08:30-23:40:37 cancerbero ulogd[4230]: id="2001" severity="info" sys="SecureNet" sub="packetfilter" name="Packet dropped" action="drop" fwrule="60002" initf="eth0" outitf="eth1" srcmac="08:00:27:9f:1a:d8" dstmac="08:00:27:ad:8b:70" srcip="192.168.1.50" dstip="216.58.201.131" proto="1" length="84" tos="0x00" prec="0x00" ttl="63" type="8" code="0"

2016:08:30-23:40:38 cancerbero ulogd[4230]: id="2001" severity="info" sys="SecureNet" sub="packetfilter" name="Packet dropped" action="drop" fwrule="60002" initf="eth0" outitf="eth1" srcmac="08:00:27:9f:1a:d8" dstmac="08:00:27:ad:8b:70" srcip="192.168.1.50" dstip="216.58.201.131" proto="1" length="84" tos="0x00" prec="0x00" ttl="63" type="8" code="0"

2016:08:30-23:40:39 cancerbero ulogd[4230]: id="2001" severity="info" sys="SecureNet" sub="packetfilter" name="Packet dropped" action="drop" fwrule="60002" initf="eth0" outitf="eth1" srcmac="08:00:27:9f:1a:d8" dstmac="08:00:27:ad:8b:70" srcip="192.168.1.50" dstip="216.58.201.131" proto="1" length="84" tos="0x00" prec="0x00" ttl="63" type="8" code="0"

Errores conocidos

Archivo install.tar

Existe un error que se puede producir durante la instalación a través de cualquier medio (yo usé un CD y me dio) en el que te indica que no ha podido encontrar el archivo install.tar en el medio. El mensaje te da al pasar al punto 2.

|

| ERROR instalación SOPHOS: install.tar wasn't found on the installation media. |

La solución es que, durante el arranque, nada más llegar a la introducción, hagamos los siguientes pasos para solucionar el problema del archivo install.jar

- Presionamos Alt+F2 (nos llevará a una consola de comandos)

- mount /dev/<unidad> /mnt

cd /install

mkdir install

cd install

cp -a /mnt/install/* .

- donde pone <unidad> debemos sustituirlo por el punto de montaje de donde estemos realizando la instalación. Para conocer estos, podemos usar el comando blkid que nos mostará el nombre de unidad y sus tipos.

- Presionamos Alt+F1 y continuamos la instalación

No hay comentarios:

Publicar un comentario